مؤلف:

Judy Howell

تاريخ الخلق:

26 تموز 2021

تاريخ التحديث:

1 تموز 2024

المحتوى

هل أنت قلق بشأن أمن شبكتك أو أمن شخص آخر؟ يعد تأمين جهاز التوجيه الخاص بك ضد الدخلاء غير المرغوب فيهم أحد أسس الشبكة الآمنة. إحدى الأدوات الأساسية لهذه المهمة هي Nmap أو Network Mapper. يقوم هذا البرنامج بمسح الهدف والإبلاغ عن المنافذ المفتوحة والمغلقة. يستخدم المتخصصون الأمنيون هذا البرنامج لاختبار أمان الشبكة.

لتخطو

طريقة 1 من 2: مع Zenmap

قم بتنزيل برنامج التثبيت Nmap. يمكنك تنزيل هذا مجانًا من موقع الويب الخاص بالمطور. يوصى بشدة بتنزيله مباشرة من المطور لتجنب الفيروسات أو الملفات المزيفة. تتضمن حزمة تثبيت Nmap Zenmap ، الواجهة الرسومية لـ Nmap التي تسهل على المبتدئين إجراء عمليات المسح دون الحاجة إلى تعلم الأوامر.

قم بتنزيل برنامج التثبيت Nmap. يمكنك تنزيل هذا مجانًا من موقع الويب الخاص بالمطور. يوصى بشدة بتنزيله مباشرة من المطور لتجنب الفيروسات أو الملفات المزيفة. تتضمن حزمة تثبيت Nmap Zenmap ، الواجهة الرسومية لـ Nmap التي تسهل على المبتدئين إجراء عمليات المسح دون الحاجة إلى تعلم الأوامر. - برنامج Zenmap متاح لأنظمة Windows و Linux و Mac OS X. يمكنك العثور على ملفات التثبيت لجميع أنظمة التشغيل على موقع Nmap على الويب.

قم بتثبيت Nmap. بمجرد اكتمال التنزيل ، قم بتشغيل المثبت. سيتم سؤالك عن المكونات التي تريد تثبيتها. للاستفادة الكاملة من Nmap ، تحتاج إلى فحصها جميعًا. لن يقوم Nmap بتثبيت أي برامج إعلانية أو برامج تجسس.

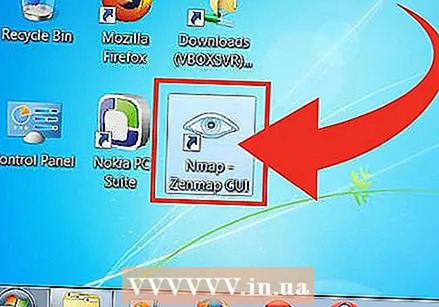

قم بتثبيت Nmap. بمجرد اكتمال التنزيل ، قم بتشغيل المثبت. سيتم سؤالك عن المكونات التي تريد تثبيتها. للاستفادة الكاملة من Nmap ، تحتاج إلى فحصها جميعًا. لن يقوم Nmap بتثبيت أي برامج إعلانية أو برامج تجسس.  قم بتشغيل برنامج Nmap GUI Zenmap. إذا تركت الإعدادات في الوضع الافتراضي أثناء التثبيت ، فمن المفترض أن ترى رمزًا لها على سطح المكتب. إذا لم يكن كذلك ، فتحقق من قائمة ابدأ. سيؤدي فتح Zenmap إلى بدء تشغيل البرنامج.

قم بتشغيل برنامج Nmap GUI Zenmap. إذا تركت الإعدادات في الوضع الافتراضي أثناء التثبيت ، فمن المفترض أن ترى رمزًا لها على سطح المكتب. إذا لم يكن كذلك ، فتحقق من قائمة ابدأ. سيؤدي فتح Zenmap إلى بدء تشغيل البرنامج.  أدخل هدف الفحص. يجعل برنامج Zenmap المسح عملية بسيطة إلى حد ما. الخطوة الأولى في إجراء الفحص هي اختيار الجمهور المستهدف. يمكنك إدخال مجال (example.com) أو عنوان IP (127.0.0.1) أو عنوان شبكة (192.168.1.0/24) أو مزيج منها.

أدخل هدف الفحص. يجعل برنامج Zenmap المسح عملية بسيطة إلى حد ما. الخطوة الأولى في إجراء الفحص هي اختيار الجمهور المستهدف. يمكنك إدخال مجال (example.com) أو عنوان IP (127.0.0.1) أو عنوان شبكة (192.168.1.0/24) أو مزيج منها. - اعتمادًا على شدة الفحص والغرض منه ، قد يكون إجراء فحص Nmap مخالفًا لشروط وأحكام مزود خدمة الإنترنت وقد يبدو مريبًا. تحقق دائمًا من التشريعات في بلدك وعقد مزود خدمة الإنترنت الخاص بك قبل إجراء فحص Nmap لأهداف أخرى غير شبكتك الخاصة.

اختر ملف التعريف الخاص بك. التوصيفات عبارة عن مجموعات معدة مسبقًا من المعدِّلات التي تغير ما يتم فحصه. تتيح لك ملفات التعريف تحديد أنواع مختلفة من عمليات الفحص بسرعة دون الحاجة إلى كتابة المعلمات في سطر الأوامر. اختر الملف الشخصي الذي يناسب احتياجاتك:

اختر ملف التعريف الخاص بك. التوصيفات عبارة عن مجموعات معدة مسبقًا من المعدِّلات التي تغير ما يتم فحصه. تتيح لك ملفات التعريف تحديد أنواع مختلفة من عمليات الفحص بسرعة دون الحاجة إلى كتابة المعلمات في سطر الأوامر. اختر الملف الشخصي الذي يناسب احتياجاتك: - مسح مكثف - فحص شامل. يتضمن اكتشاف نظام التشغيل ، واكتشاف الإصدار ، ومسح البرنامج النصي ، وتتبع المسار ، وتوقيت الفحص القوي. يعتبر هذا الفحص "تدخليًا".

- مسح بينغ - يكتشف هذا الفحص ما إذا كانت الأهداف متصلة بالإنترنت دون فحص المنافذ.

- مسح سريع - يعد هذا أسرع من الفحص العادي نظرًا للتوقيت القوي ولأن المنافذ المحددة فقط يتم فحصها.

- الفحص المنتظم - هذا هو فحص Nmap القياسي بدون أي معلمات. سيعيد الأمر ping ويظهر المنافذ المفتوحة من الهدف.

انقر فوق المسح لبدء المسح. تظهر النتائج النشطة للمسح في علامة تبويب الإخراج في Nmap. تعتمد مدة الفحص على ملف تعريف المسح الذي تختاره ، والمسافة الفعلية للهدف وتكوين الشبكة للهدف.

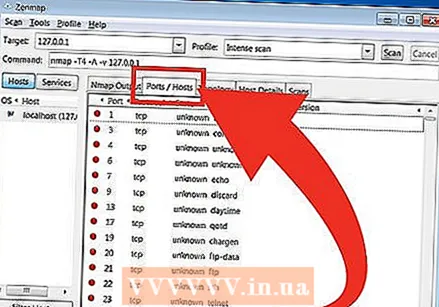

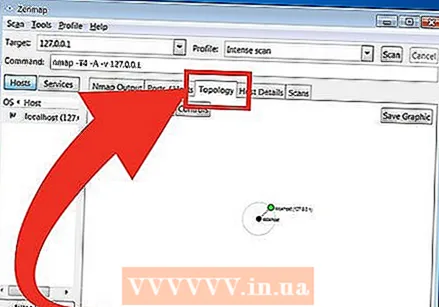

انقر فوق المسح لبدء المسح. تظهر النتائج النشطة للمسح في علامة تبويب الإخراج في Nmap. تعتمد مدة الفحص على ملف تعريف المسح الذي تختاره ، والمسافة الفعلية للهدف وتكوين الشبكة للهدف.  اقرأ نتائجك. بمجرد اكتمال الفحص ، سترى رسالة "Nmap تم إنجازه" في أسفل علامة التبويب Nmap Output. يمكنك الآن عرض النتائج بناءً على نوع الفحص الذي أجريته. يتم عرض جميع النتائج في علامة تبويب الإخراج الرئيسية في Nmap ، ولكن يمكنك استخدام علامات التبويب الأخرى لمزيد من المعلومات حول بيانات محددة.

اقرأ نتائجك. بمجرد اكتمال الفحص ، سترى رسالة "Nmap تم إنجازه" في أسفل علامة التبويب Nmap Output. يمكنك الآن عرض النتائج بناءً على نوع الفحص الذي أجريته. يتم عرض جميع النتائج في علامة تبويب الإخراج الرئيسية في Nmap ، ولكن يمكنك استخدام علامات التبويب الأخرى لمزيد من المعلومات حول بيانات محددة. - المنافذ / المضيفين - تعرض علامة التبويب هذه نتائج فحص المنفذ ، بما في ذلك خدمات تلك المنافذ.

- البنية - يُظهر هذا مسار التتبع للمسح الذي أجريته. هنا يمكنك معرفة عدد القفزات التي تمر بها بياناتك للوصول إلى الهدف.

- تفاصيل المضيف - يحتوي هذا على نظرة عامة على هدفك ، الذي تم الحصول عليه من خلال عمليات المسح ، مثل عدد المنافذ وعناوين IP وأسماء المضيف وأنظمة التشغيل وما إلى ذلك.

- عمليات المسح - تحفظ علامة التبويب هذه وظائف عمليات الفحص التي تم تشغيلها مسبقًا. يتيح لك ذلك إعادة المسح بسرعة باستخدام مجموعة محددة من المعلمات.

- المنافذ / المضيفين - تعرض علامة التبويب هذه نتائج فحص المنفذ ، بما في ذلك خدمات تلك المنافذ.

الطريقة 2 من 2: استخدام سطر الأوامر

- قم بتثبيت Nmap. قبل أن تبدأ في استخدام Nmap ، تحتاج إلى تثبيت البرنامج بحيث يمكنك تشغيله من سطر الأوامر في نظام التشغيل الخاص بك. Nmap صغير ومتاح بدون تكلفة من المطور. اتبع الإرشادات أدناه لنظام التشغيل الخاص بك:

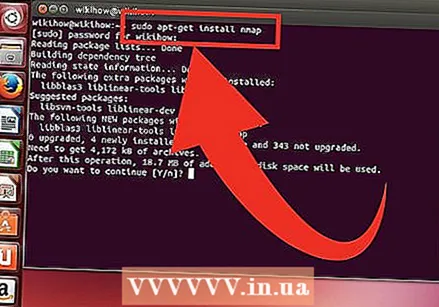

- لينكس - قم بتنزيل وتثبيت Nmap من المستودع الخاص بك. Nmap متاح لمعظم مستودعات Linux. قم بتشغيل الأمر أدناه اعتمادًا على التوزيع الخاص بك:

- ريد هات ، فيدورا ، سوزي

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32 بت) أو

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64 بت) - دبيان ، أوبونتو

sudo apt-get install nmap

- ريد هات ، فيدورا ، سوزي

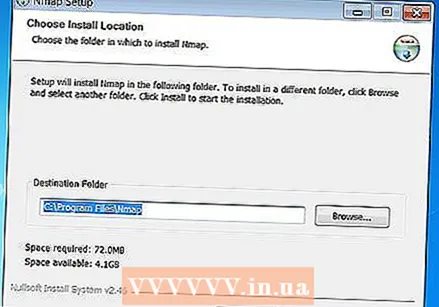

- شبابيك - قم بتنزيل برنامج التثبيت من Nmap. يمكنك تنزيل هذا مجانًا من موقع الويب الخاص بالمطور. يوصى بشدة بالتنزيل مباشرة من المطور لتجنب الفيروسات المحتملة أو الملفات المزيفة. يتيح لك برنامج التثبيت تثبيت أدوات سطر أوامر Nmap بسرعة دون استخراجها إلى المجلد الصحيح.

- إذا كنت لا تريد واجهة مستخدم Zenmap الرسومية ، فيمكنك إلغاء تحديدها أثناء عملية التثبيت.

- نظام التشغيل Mac OS X - تنزيل ملف صورة القرص Nmap. يمكن تنزيل هذا مجانًا من موقع الويب الخاص بالمطور. يوصى بشدة بالتنزيل مباشرة من المطور لتجنب الفيروسات المحتملة أو الملفات المزيفة. استخدم المثبت المضمن لتثبيت Nmap على نظامك. يتطلب Nmap نظام التشغيل OS X 10.6 أو أعلى.

- لينكس - قم بتنزيل وتثبيت Nmap من المستودع الخاص بك. Nmap متاح لمعظم مستودعات Linux. قم بتشغيل الأمر أدناه اعتمادًا على التوزيع الخاص بك:

- افتح سطر الأوامر. تبدأ أوامر Nmap من سطر الأوامر ، ويتم عرض النتائج أسفل الأمر. يمكنك استخدام المتغيرات لتغيير الفحص. يمكنك تشغيل الفحص من أي دليل في سطر الأوامر.

- لينكس - افتح الجهاز إذا كنت تستخدم واجهة مستخدم رسومية لتوزيع Linux. يختلف موقع المحطة حسب التوزيع.

- شبابيك - يمكن الوصول إلى هذا عن طريق الضغط على مفتاح Windows + R وكتابة "cmd" في حقل التشغيل. في Windows 8 ، اضغط على مفتاح Windows + X وحدد موجه الأوامر من القائمة. يمكنك تشغيل فحص Nmap من مجلد آخر.

- نظام التشغيل Mac OS X - افتح تطبيق Terminal في المجلد الفرعي Utility في مجلد التطبيقات.

- لينكس - افتح الجهاز إذا كنت تستخدم واجهة مستخدم رسومية لتوزيع Linux. يختلف موقع المحطة حسب التوزيع.

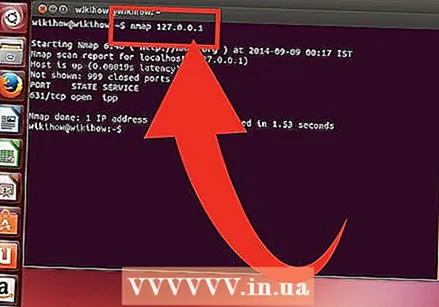

افحص بوابات مجموعتك المستهدفة. لإجراء فحص قياسي ، اكتب nmap target>. سيؤدي هذا إلى اختبار اتصال الهدف وفحص المنافذ. هذا فحص يمكن اكتشافه بسهولة. يتم عرض النتائج على الشاشة. قد تضطر إلى التمرير لأعلى مرة أخرى لمشاهدة جميع النتائج.

افحص بوابات مجموعتك المستهدفة. لإجراء فحص قياسي ، اكتب nmap target>. سيؤدي هذا إلى اختبار اتصال الهدف وفحص المنافذ. هذا فحص يمكن اكتشافه بسهولة. يتم عرض النتائج على الشاشة. قد تضطر إلى التمرير لأعلى مرة أخرى لمشاهدة جميع النتائج. - اعتمادًا على شدة الفحص والغرض منه ، قد يتعارض إجراء فحص Nmap مع شروط وأحكام موفر خدمة الإنترنت وقد يبدو مريبًا. تحقق دائمًا من القوانين في بلدك وعقد مزود خدمة الإنترنت الخاص بك قبل تشغيل عمليات فحص Nmap على أهداف أخرى غير شبكتك المنزلية.

قم بتشغيل فحص مخصص. يمكنك استخدام المتغيرات في سطر الأوامر لتغيير معلمات الفحص ، مما يؤدي إلى نتائج أكثر تفصيلاً أو أقل تفصيلاً. سيؤدي تغيير متغيرات المسح إلى تغيير عمق المسح. يمكنك إضافة متغيرات متعددة ، مفصولة بمسافة. ضع المتغيرات أمام الهدف: متغير nmap> متغير> هدف>

قم بتشغيل فحص مخصص. يمكنك استخدام المتغيرات في سطر الأوامر لتغيير معلمات الفحص ، مما يؤدي إلى نتائج أكثر تفصيلاً أو أقل تفصيلاً. سيؤدي تغيير متغيرات المسح إلى تغيير عمق المسح. يمكنك إضافة متغيرات متعددة ، مفصولة بمسافة. ضع المتغيرات أمام الهدف: متغير nmap> متغير> هدف> - -sS - هذا فحص خلسة SYN. إنه أقل وضوحًا من الفحص القياسي ، ولكن يمكن أن يستغرق وقتًا أطول. يمكن للعديد من جدران الحماية الحديثة اكتشاف فحص –sS.

- -sn - هذا فحص بينغ. يؤدي هذا إلى تعطيل فحص المنفذ وفحص ما إذا كان المضيف متصلاً فقط.

- -أ - هذا فحص لنظام التشغيل. سيحاول الفحص تحديد نظام التشغيل الهدف.

- -أ - يستخدم هذا المتغير بعض عمليات الفحص الأكثر استخدامًا: اكتشاف نظام التشغيل ، واكتشاف الإصدار ، ومسح البرنامج النصي ، وتتبع المسار.

- -F - يؤدي ذلك إلى تنشيط الوضع السريع وتقليل عدد المنافذ التي يتم فحصها.

- -الخامس - يعرض هذا مزيدًا من المعلومات في نتائجك ، مما يسهل قراءتها.

قم بتشغيل الفحص إلى ملف XML. يمكنك إخراج نتائج الفحص إلى ملف XML لسهولة القراءة في أي متصفح ويب. للقيام بذلك ، أنت بحاجة إلى المتغير -ثور بالإضافة إلى إعطاء اسم ملف لملف XML الجديد. قد يبدو الأمر الكامل مثل nmap –oX Scan Results.xml target>.

قم بتشغيل الفحص إلى ملف XML. يمكنك إخراج نتائج الفحص إلى ملف XML لسهولة القراءة في أي متصفح ويب. للقيام بذلك ، أنت بحاجة إلى المتغير -ثور بالإضافة إلى إعطاء اسم ملف لملف XML الجديد. قد يبدو الأمر الكامل مثل nmap –oX Scan Results.xml target>. - سيتم حفظ ملف XML في موقع عملك الحالي.

نصائح

- الهدف لا يستجيب؟ ضع المعلمة "-P0" بعد الفحص. سيؤدي ذلك إلى إجبار Nmap على بدء المسح حتى إذا اعتقد البرنامج أن الهدف غير موجود. يكون هذا مفيدًا إذا تم حظر الكمبيوتر بواسطة جدار حماية.

- أتساءل كيف يسير الفحص؟ أثناء إجراء الفحص ، اضغط على مفتاح المسافة أو أي مفتاح لعرض تقدم Nmap.

- إذا بدا أن المسح يستغرق وقتًا طويلاً (عشرين دقيقة أو أكثر) ، أضف المعامل "-F" إلى الأمر حتى يقوم Nmap بمسح المنافذ الأكثر استخدامًا فقط.

تحذيرات

إذا كنت تقوم غالبًا بإجراء عمليات فحص Nmap ، فضع في اعتبارك أن مزود خدمة الإنترنت (ISP) الخاص بك قد يطرح أسئلة. يقوم بعض مزودي خدمة الإنترنت بالبحث بانتظام عن حركة مرور Nmap ، ولا يعد Nmap الأداة الأكثر خفاءً. Nmap هي أداة معروفة جدًا يستخدمها المتسللون ، لذا قد تضطر إلى التوضيح.

- تأكد من أنك مخول لفحص الهدف! إن مسح موقع www.whitehouse.gov هو مجرد طلب للمشاكل. إذا كنت تريد فحص هدف ، فجرّب scanme.nmap.org. هذا كمبيوتر اختبار ، تم إعداده بواسطة مؤلف Nmap ، وهو مجاني للمسح دون أي مشاكل.