مؤلف:

Laura McKinney

تاريخ الخلق:

7 أبريل 2021

تاريخ التحديث:

1 تموز 2024

المحتوى

ربما تكون مشهورًا بموهبتك في أجهزة الكمبيوتر ، أو تريد أن يفكر الناس فيك بهذه الطريقة. يتطلب التسلل (أو القرصنة) الكمبيوتر فهم نظام الكمبيوتر وأمن الشبكة والرمز ، لذلك إذا رأى الجميع ما تفعله و فكر الاختراق ، سوف يطغى عليهم بسرعة. ليس عليك فعل أي شيء غير قانوني لإثبات أنك تقوم بالقرصنة ؛ تحتاج فقط إلى استخدام أوامر المحطة الأساسية ، أو إنشاء ملف .bat لتشغيل متصفح Matrix-esque بسلسلة من الأحرف لإقناع المشاهدين.

خطوات

الطريقة 1 من 3: استخدام موجه الأوامر

افتح ميزة "تشغيل" على جهاز الكمبيوتر. يمكنك النقر فوق قائمة ابدأ والبحث عن ميزة "تشغيل" ، أو إجراء بحث منتظم على جهاز الكمبيوتر الخاص بك باستخدام الكلمة الأساسية "تشغيل" والفتح بهذه الطريقة.

- يمكن لمستخدمي Windows استخدام مجموعة المفاتيح التالية لفتح ميزة التشغيل بسرعة: ⊞ فوز+ر

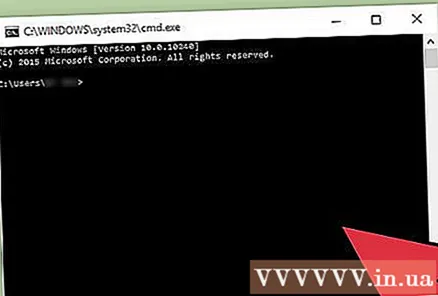

افتح نافذة موجه الأوامر. اكتب "Cmd" في شريط البحث في نافذة التشغيل. سيظهر موجه الأوامر (أو سطر الأوامر) ، هذا البرنامج هو وسيلة للمستخدمين للتفاعل مع الكمبيوتر من خلال طريقة إدخال النص.- مستخدمو Apple يمكنك فتح سطر أوامر المحطة الطرفية - إصدار Mac من موجه الأوامر - باستخدام Spotlight أو إجراء بحث عادي على سطح المكتب باستخدام الكلمة الرئيسية "Terminal".

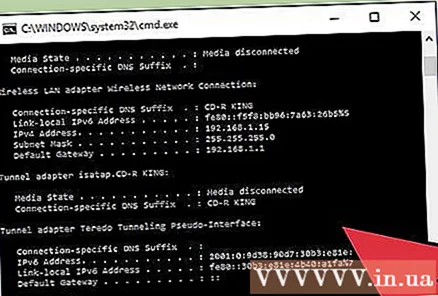

استخدم موجه الأوامر أو Terminal للتظاهر بالقرصنة. هناك العديد من الأوامر التي يمكنك استخدامها في موجه أوامر Windows و Apple Terminal لتنفيذ المهام أو الاستعلام عن المعلومات. تبدو الأوامر أدناه رائعة جدًا وغير ضارة بالبرنامج وهي شرعية تمامًا.- مستخدمو Windows يمكنك محاولة إدخال الأوامر التالية ، لا تنس الضغط على ↵ أدخل اتبع بسرعة كل أمر على التوالي لجعل العملية تبدو أكثر تعقيدًا:

- اللون أ

- سيؤدي هذا الأمر إلى تغيير النص الموجود في نافذة الأوامر إلى اللون الأخضر مع خلفية سوداء. يمكنك استبدال الجزء بعد "اللون" بالأرقام 0-9 أو الأحرف من A إلى F لتغيير لون الخط موجه الأوامر.

- دير

- ipconfig

- شجرة

- بينغ google.com

- سيتحقق الأمر Ping مما إذا كان بإمكان الجهاز الاتصال بجهاز آخر عبر الشبكة (الأمر بسيط ، ولكن لا يعلم الجميع). يمكنك استخدام أي موقع ويب ، فقط استبدل Google في المثال أعلاه.

- اللون أ

- مع أجهزة كمبيوتر Appleيمكنك استخدام أوامر الأمان التالية لملء الشاشة بسلسلة من الشخصيات مثل الاختراق المحترف. أدخل الأوامر التالية في نافذة Terminal لتحقيق التأثير المطلوب:

- أعلى

- ملاحظة:

- ls -ltra

- مستخدمو Windows يمكنك محاولة إدخال الأوامر التالية ، لا تنس الضغط على ↵ أدخل اتبع بسرعة كل أمر على التوالي لجعل العملية تبدو أكثر تعقيدًا:

التبديل بين الأوامر والنوافذ. يمكنك فتح العديد من موجه الأوامر أو النوافذ الطرفية ، واستخدام أوامر مختلفة لتبدو وكأنك تقوم بالكثير من العمليات المعقدة وغير ذات الصلة في نفس الوقت. الإعلانات

الطريقة الثانية من 3: إنشاء ملف .bat على نظام التشغيل Windows

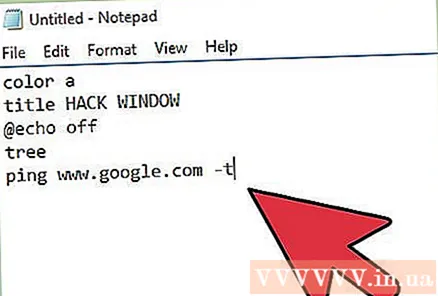

افتح المفكرة. لإنشاء ملف .bat ، تحتاج إلى إنشاء نص عادي باستخدام المحرر وحفظه ليقرأه الكمبيوتر كأمر قابل للتنفيذ. يمكن استخدام برنامج "المفكرة" أو أي محرر نصوص أساسي آخر لكتابة ملف .bat.

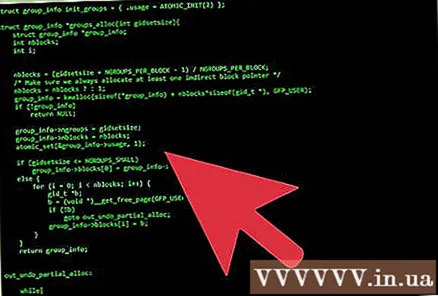

عملية الإنشاء لملف .bat في المفكرة. سيتم فتح النص التالي في نافذة الخط الأخضر بعنوان "Hack Window". لتغيير العنوان ، يمكنك تغيير النص بعد كلمة "العنوان" في ملف الملاحظات. سيخفي قسم "echo off" موجه الأوامر ، بينما تعرض "الشجرة" شجرة الدليل لجعل عملية القرصنة أكثر واقعية. سيؤدي السطر الأخير من النص إلى اختبار اتصال خادم Google ، وهو أمر غير قانوني ، ولكنه يزيد فقط من التعقيد في نظر الهواة.أدخل ما يلي في مستند ملاحظة فارغ:

- اللون أ

العنوان HACK WINDOW

@صدى خارج

شجرة

ping www.google.com -t

- اللون أ

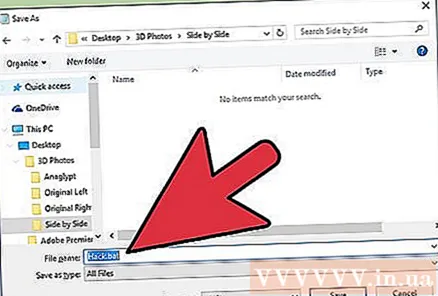

احفظ المستند كملف .bat. عند حفظ الملف ، ستحتاج إلى تحديد "حفظ باسم". في مربع الحوار الذي يظهر ، امنح الملف اسمًا بامتداد ".bat". يتم حفظ المستند النصي كملف دفعي يخبر نظام التشغيل بتنفيذ سلسلة الأوامر.

- ربما لا تعمل هذه الطريقة على نظام التشغيل Windows Vista.

- سيظهر مربع حوار يحذر من أنه إذا قمت بحفظ الملف بامتداد .bat ، فستفقد جميع التنسيقات. الرجاء النقر فوق "نعم" لإنهاء إنشاء ملف .bat.

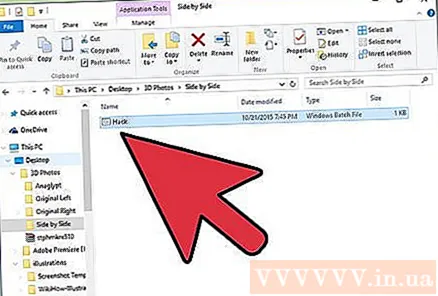

قم بتشغيل ملف .bat. انقر نقرًا مزدوجًا فوق ملف .bat الموجود في المجلد الذي قمت بحفظه ، وستفتح نافذة وتطلق بعض عمليات الكمبيوتر المعقدة التي عادةً ما يقوم بها المتسللون (المعروفون أيضًا باسم المتسللين) ، والتي تصبح حقيقية. . الإعلانات

الطريقة الثالثة من 3: استخدم موقعًا على الإنترنت

افتح متصفح الويب. تتمتع بعض مواقع الويب بالقدرة على محاكاة ميزات الكمبيوتر المعقدة. تم إنشاء مواقع الويب هذه لتأثير فيلم / فيديو أو لمستخدمين مثلك.

تحقق من hackertyper.net. ينتج موقع الويب هذا نفس النص الذي يقوم به المتسللون غالبًا بسرعة من المؤكد أنها ستذهل المشاهدين. إحدى المشكلات التي قد تواجهها عند استخدام موقع الويب هذا لخداع أصدقائك هي إنشاء رمز hacker-esque. جدا سريع ويزيد احتمال إفساد التأثير.

افتح نافذة متصفح منفصلة وقم بزيارة موقع الويب guihacker.com على الإنترنت. اترك صفحة الويب هذه مفتوحة واعرض صور القراصنة الشائعة مثل تدفقات البيانات والمعلمات المتغيرة بسرعة وموجات جيبية عالية التردد. مع تشغيل هذه الصور في الخلفية ، يمكنك قول:

- "أقوم فقط بتجميع بعض البيانات من خادم صديقي لمعرفة ما إذا كان هناك أي خطأ في الرمز. يجب أن يستغرق هذا بضع ساعات."

- "أقوم بتشغيل بعض التحليلات في الخلفية لأرى في الوقت الفعلي كيف يتعامل المعالج مع درجات الحرارة المرتفعة من زيادة تردد التشغيل."

واجهة مع مختلف محاكي الصقور بواسطة geektyper.com. يستخدم هذا الموقع محاكي اختراق يبدو أكثر واقعية. بعد زيارة الصفحة الرئيسية لموقع الويب ، يمكنك اختيار سمة بدلاً من إدخال نص لتبدو وكأنها اختراق. يمكن للمستخدمين حتى النقر فوق المجلدات لبدء عمليات وهمية معقدة.

- التبديل بين ضغطات المفاتيح التي تم إنشاؤها باستخدام نص المتسلل والعملية الزائفة التي يمكنك تنشيطها بالنقر فوق المجلدات التي ستظهر في نافذة المتصفح بعد تحديد موضوع.

افتح صفحات الويب المختلفة هذه في نافذة منفصلة. ينتج كل موقع أنواعًا مختلفة من نصوص المتسلل / الشفرة الزائفة ويشعر باختلاف. يمكنك التبديل بسرعة بين النوافذ المفتوحة باستخدام مجموعة مفاتيح بديل+علامة التبويب ↹ للتنقل بين الخيارات. أدخل عدة مجموعات مفاتيح في كل نافذة قبل الضغط بديل+علامة التبويب ↹ للتبديل إلى نافذة متصفح اختراق وهمية جديدة لزيادة الشعور. إذا كانت علامات التبويب مفتوحة في نفس النافذة ، فيمكنك الضغط على السيطرة+علامة التبويب ↹.

- حاول ترتيب النوافذ المفتوحة بشكل مختلف ، أو اترك بعض النوافذ المفتوحة مفتوحة في الخلفية للحصول على مظهر أكثر واقعية.

النصيحة

- إذا كان بإمكانك برمجة الملفات الدفعية ، يمكنك نقل هذه العملية إلى المستوى التالي.

- يمكنك تطبيق هذه المقالة لإقناع أصدقائك.

تحذير

- أولئك الذين هم على دراية بأنظمة الكمبيوتر والتعليمات البرمجية سوف يكتشفون بسرعة ما إذا كنت تقوم بالقرصنة بشكل حقيقي أو مجرد التظاهر. اختر الجمهور المناسب.

- قد يعتقد بعض كبار السن أنك قرصنة حقيقية ، لذا احرص على عدم الوقوع في مشاكل.

- توخ الحذر عند استخدام موجه الأوامر. قد تدخل عن طريق الخطأ أمرًا قابلاً للتنفيذ يتسبب في تلف الملفات المهمة بجهاز الكمبيوتر الخاص بك أو فقدان البيانات أو حتى أسوأ من ذلك.